فیلترهای اسپم ایمیل صندوق ورودی شما را از کلاهبرداریها، بدافزارها و سایر موارد ناخوشایند پاک نگه میدارند – اما کلاهبرداران همیشه خود را با شرایط وفق میدهند. یک تکنیک جدید کلاهبرداری ایمیلی به نام «نمکزن ایمیل» به حملهکنندگان کمک میکند تا از حفاظت ایمیل شما عبور کنند، اما چندین راه برای امن نگهداشتن صندوق ورودی شما وجود دارد.

چگونه نمکپاشی ایمیل کار میکند

نمکپاشی ایمیل یک ترفند ناخوشایند است که در آن کلاهبرداران محتویات یک ایمیل را دستکاری میکنند (غالباً با تحریف کد HTML زیرین) تا فیلترهای هرزنامه را فریب دهند. مرورگر شما کد HTML را به آنچه روی صفحه نمایش میدهید، ترجمه میکند و با استفاده از ترفندهای مختلف، یک کلاهبردار میتواند زبالههایی به کد اضافه کند و فیلتر را دور بزند در حالی که اطمینان حاصل میکند که متن معمولی روی صفحه نمایش داده میشود.

به عنوان مثال، ممکن است فضایی بدون عرض و کاراکترهای غیرمتصل بدون عرض به کد HTML اضافه شود. به زبان ساده، یک ایمیل کلمهای را نمایش میدهد که اغلب فیلترهای هرزنامه را فعال میکند، در حالی که کد زیرین پر از کاراکترهای پرکننده است.

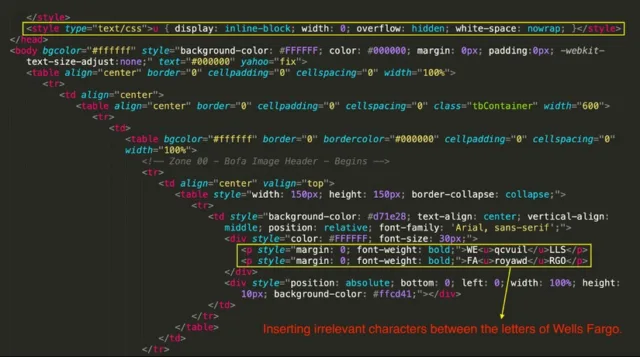

یک مثال خوب عبارت است از کلمه WELLS FARGO. با نمکپاشی ایمیل، عبارت صحیح نمایش داده خواهد شد، اما با بررسی دقیقتر HTML، رشته واقعی کاراکترها WEqcvuilLLS FAroyawdRGO خواهد بود.

این تنها روش برای انجام این کار نیست. یک تکنیک بسیار سادهتر، مانند حملات هموتیپ، میتواند به همان اندازه آسیبزا باشد. این روش شامل جایگزینی برخی از کاراکترها با کاراکترهایی است که مشابه هستند اما به طور متفاوتی رمزگذاری شدهاند. یک مثال خوب، جایگزینی ‘o’ معمولی با یکی از الفبای سیریلیک است زیرا آنها تقریباً شبیه به هم به نظر میرسند اما Unicode متفاوتی دارند (یک استاندارد رمزگذاری متن).

این نه تنها ممکن است برخی از فیلترهای اسپم را فریب دهد، بلکه کافی است شما را به این فکر بیندازد که فرستنده معتبر است.

راه دیگری که کلاهبرداران میتوانند فیلترهای شما را دور بزنند، استفاده از تصاویر به جای متن است. این مورد برای بیشتر مردم شناسایی آن راحت است، زیرا هیچ خدمت legitimate هرگز متن را با تصویر جایگزین نخواهد کرد، بهویژه اگر در حال هشدار دادن دربارهی نقض دادهها یا هر کاری که کلاهبرداران فیشینگ این روزها انجام میدهند، باشند.

چگونه یک حمله سالتینگ ایمیلی را شناسایی کنیم

اگرچه افراد مشکوک اکنون از هوش مصنوعی برای ساخت ایمیلهای فیشینگ مؤثرتر استفاده میکنند، این کلاهبرداری هنوز هم آسان است که شناسایی شود اگر با نشانههای عمده آشنا باشید. فیلتر هرزنامه خود را به عنوان فقط خط اول دفاع در برابر فیشینگ در نظر بگیرید، بنابراین اگر به هر نحوی یک ایمیل کلاهبردارانه موفق به عبور شد، این پایان دنیا نیست.

برای تعیین آسان وضعیت مشکوک ایمیل، به دقت به کل پیام نگاه کنید.

بیشتر کلاهبرداریهای فیشینگ به محض اینکه از خود بپرسید چرا یک کسب و کار معتبر تلاش میکند شما را به سرعت وادار به اقدام کند، با شکست مواجه میشوند. این کلاهبرداران از ترفندهای مهندسی اجتماعی برای وادار کردن شما به اقدام سریع استفاده میکنند، اما اگر کمی استراحت کنید، احتمالاً میتوانید به راحتی نیرنگ آنها را ببینید.

حتی اگر ایمیل به نظر واقعی بیاید، جزئیات شخصیای که باید در اختیار داشته باشند را نخواهد داشت. به عنوان مثال، ممکن است به شما به عنوان “مشتری عزیز” یا چیزی مشابه آن اشاره کنند.

هرچند هموگلیفها میتوانند کار را کمی سختتر کنند، آدرس ایمیلی که کلاهبرداران استفاده میکنند ممکن است نادرست باشد. شما خواهید دید که نام دامنه یک تغییر از دامنه رسمی است، یا اگر کلاهبرداران تنبل باشند، یک حساب جیمیل عادی که هیچ کسب و کار خوداحترامی از آن استفاده نمیکند.

اما بگویید هیچیک از این نشانهها را در ایمیلی که دریافت کردهاید تشخیص نمیدهید—آیا هنوز هم باید به دستورالعملهای آن پیروی کنید؟

مشاهده منبع بهترین دوست شماست

برای بررسی اینکه آیا یک ایمیل با نمک شده است یا خیر، شما باید نگاهی به کد HTML از طریق مشاهده منبع بیندازید. بیشتر کلاینتهای ایمیل این گزینه را دارند، اما من از جیمیل به عنوان مثال استفاده میکنم.

بر روی سه نقطه در گوشه بالای راست ایمیل کلیک کنید و “نمایش منبع” را از لیست کشویی انتخاب کنید. شما میتوانید کارکردهای داخلی ایمیل را ببینید.

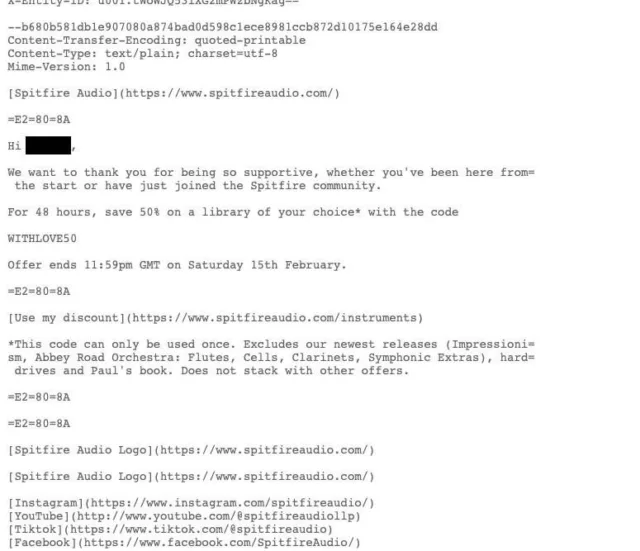

بدیهی است که متن اصلی پیام کاملاً سالم و دقیقاً همان چیزی است که در قسمت جلویی ایمیل نمایش داده میشود: بدون کاراکترهای تصادفی که کلمات را به هم بریزند و بدون کدهای مخفی.

مثال قبلی ما از Wells Fargo را به خاطر دارید؟ کد HTML تصویر واضحی از این موضوع ارائه میدهد. در این کد، تعداد زیادی کاراکتر نامربوط بین کلمات Wells و Fargo قرار داده شده است.

متأسفانه، پیدا کردن یک ایمیل که به این شکل تغییر داده شده باشد تقریباً غیرممکن بود، اما این مثال نشان میدهد که اگر کد ایمیل دستکاری شده باشد، در نمای سورس چگونه به نظر میرسد.

حملات هموگلیف چطور؟

حملات تغییر ایمیل (Email Salting) مشابه حملات هموگلیف هستند. اگر ایمیلی به نظر معتبر میرسد اما هنوز حس عجیبی نسبت به آن دارید، بهتر است با دقت بیشتری آن را بررسی کنید و به دنبال نشانههای مشکوک باشید.

با دقت نگاه کنید، و خیلی زود میتوانید تشخیص دهید که کدام کاراکتر اشتباه است.

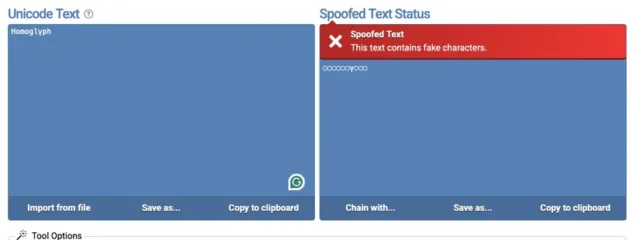

- Homoglγph

اگر حدس زدید که کاراکتر “y” اشتباه است، درست حدس زدید. اگر بدانید به دنبال چه چیزی هستید، این تفاوت کاملاً مشخص خواهد بود.

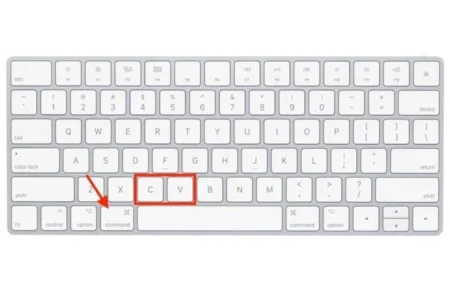

بااینحال، درحالیکه معتقدم همه ما باید دقت بالایی در جزئیات داشته باشیم تا فریب کلاهبرداریها را نخوریم، ابزارهای زیادی بهصورت آنلاین برای شناسایی هموگلیفها وجود دارند. یکی از ابزارهای موردعلاقه من Spoofed Unicode Checker است؛ کافی است متن را در پنجره سمت چپ کپی کنید تا این ابزار به شما نشان دهد کدام کاراکترها جعلی هستند.

با داشتن این دانش و ابزارهای جدید در اختیار، میتوانید بهطور مؤثر از خود در برابر فیشینگ محافظت کنید، حتی اگر یک ایمیل از فیلتر اسپم شما عبور کند. با اینکه کلاهبرداریها با استفاده از هوش مصنوعی پیچیدهتر شدهاند، داشتن حس احتیاط و آگاهی از نشانههای اصلی فیشینگ کمک زیادی به جلوگیری از گرفتار شدن در این دامها خواهد کرد.